目录导读

- 敏感数据在Teams中的流动风险

- Microsoft Teams内置的数据追踪功能

- 高级数据丢失防护(DLP)策略配置

- 第三方工具增强追踪能力

- 审计日志与合规性报告

- 员工培训与安全意识提升

- 常见问题解答(FAQ)

敏感数据在Teams中的流动风险

Microsoft Teams作为现代企业协作的核心平台,每天处理着大量敏感信息——财务数据、客户资料、知识产权、员工个人信息等,这些数据通过聊天、文件共享、频道讨论和集成应用在组织内外流动,形成了复杂的数据轨迹,根据2023年企业数据安全报告,超过68%的企业曾遭遇通过协作平台泄露敏感数据的事件。

Teams环境中数据流动的主要风险点包括:

- 外部用户访问内部敏感频道

- 未加密的文件共享和传输

- 第三方应用集成带来的数据暴露

- 员工误操作导致数据外发

- 恶意内部人员故意泄露信息

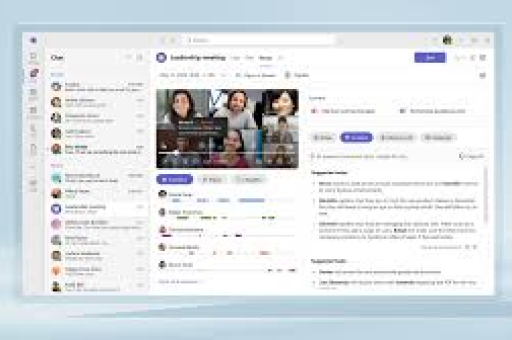

Microsoft Teams内置的数据追踪功能

Microsoft Teams集成了多种原生工具,帮助企业监控数据流向:

通信合规性策略:管理员可以创建策略来检测、捕获和采取措施处理不当的通信内容,这些策略可以扫描Teams消息中的敏感信息类型,如信用卡号、护照号码或自定义关键词。

信息屏障:防止特定部门或组之间的通信,避免利益冲突或数据不当共享,可以设置交易部门与研究部门之间的通信限制,防止内幕信息流动。

数据分类标签:通过Microsoft Purview信息保护,可以对Teams中的聊天、文件和频道应用敏感度标签,这些标签可以加密内容并限制共享权限,即使数据被转发到Teams外部也能保持保护。

实时策略提示:当用户尝试共享敏感数据时,系统会弹出警告,提醒他们可能违反公司政策,并阻止不当共享行为。

高级数据丢失防护(DLP)策略配置

DLP策略是追踪和控制敏感数据流动的核心工具:

策略创建步骤:

- 在Microsoft Purview合规门户中定义敏感信息类型

- 创建DLP策略并选择Teams作为目标位置

- 设置检测规则,如包含特定关键词或匹配正则表达式

- 配置自动响应动作:阻止共享、加密内容或通知管理员

策略细化配置:

- 例外设置:允许特定用户或组在业务需要时共享敏感数据

- 用户通知:自定义当用户触发策略时显示的教育性消息

- 事件报告:配置当策略匹配时向管理员发送警报

策略测试与优化: 在部署前使用测试模式运行策略,观察其影响而不实际阻止任何活动,根据测试结果调整策略阈值和范围,平衡安全性与工作效率。

第三方工具增强追踪能力

除了Microsoft原生工具,许多第三方解决方案可以增强Teams的数据追踪能力:

云访问安全代理(CASB):如Netskope或McAfee MVISION Cloud,提供更细粒度的可视性和控制,检测异常数据流动模式。

专用数据安全平台:如Varonis或Digital Guardian,提供用户行为分析(UEBA),识别偏离正常模式的数据访问和共享行为。

增强型审计工具:扩展Microsoft的审计日志功能,提供更长的数据保留期、更快的搜索能力和更直观的分析仪表板。

这些工具通常提供:

- 跨平台数据流追踪(Teams、SharePoint、OneDrive等)

- 机器学习驱动的异常检测

- 自动化响应工作流

- 预构建的合规性报告模板

审计日志与合规性报告

有效的敏感数据追踪需要完整的审计跟踪:

Microsoft 365审计日志:记录Teams中的关键活动,包括:

- 文件访问和下载

- 消息编辑和删除

- 成员资格更改

- 策略匹配事件

日志搜索与导出: 通过合规门户的审计日志搜索,可以按用户、活动类型或日期范围筛选活动,对于长期分析,可以将日志导出到SIEM系统如Azure Sentinel或Splunk。

合规性报告自动化: 设置定期生成的数据流动报告,包括:

- 敏感数据共享趋势

- 策略违规统计

- 高风险用户识别

- 外部共享活动摘要

这些报告不仅用于安全监控,也是满足GDPR、HIPAA、PCI-DSS等法规要求的关键证据。

员工培训与安全意识提升

技术控制必须与人员教育相结合:

针对性培训内容:

- Teams中敏感数据的正确处理方式

- 识别社会工程攻击和网络钓鱼尝试

- 正确使用数据分类标签

- 报告可疑活动的流程

模拟测试与反馈: 定期进行模拟数据泄露测试,评估员工在实际场景中的反应,根据测试结果提供个性化反馈和额外培训。

持续安全意识文化: 通过定期通讯、微学习模块和安全冠军计划,将数据保护融入日常工作中,强调每位员工在保护组织数据中的角色和责任。

常见问题解答(FAQ)

Q1: Teams的DLP策略会影响性能吗? A: Microsoft的DLP策略处理是在云端进行的,对最终用户性能影响极小,策略匹配和响应通常在几秒内完成,用户可能只会注意到共享敏感内容时的轻微延迟或警告消息。

Q2: 如何追踪已离开组织的用户的数据访问? A: 即使员工离职,其审计日志仍然保留,通过审计日志搜索,可以查看该用户在离职前访问和共享了哪些数据,建议在员工离职流程中立即撤销其访问权限。

Q3: Teams能否追踪屏幕截图或照片中的敏感数据? A: 目前Teams无法直接检测图像中的敏感内容,但可以通过策略限制屏幕截图工具的集成,并通过培训减少此类行为,一些第三方工具提供光学字符识别(OCR)功能,可以部分解决这一问题。

Q4: 外部协作者如何影响数据追踪? A: 外部用户的活动在审计日志中标记为“来宾”,DLP策略同样适用于外部用户,但权限管理更为重要,建议使用Azure B2B协作功能,对外部用户实施更严格的访问控制。

Q5: 数据追踪会侵犯员工隐私吗? A: 在实施任何监控前,必须制定明确的使用政策并告知员工,只监控与业务数据相关的活动,避免查看个人通信内容,许多地区法律要求平衡安全需求与员工隐私权。

Q6: 如何开始实施Teams数据追踪? A: 建议采取以下步骤:

- 识别需要保护的敏感数据类型

- 评估当前Teams环境中的数据流动

- 从小规模试点开始,测试DLP策略

- 培训管理员和最终用户

- 逐步扩大部署范围

- 定期审查和优化策略